Shared Responsibility — współodpowiedzialność w chmurze

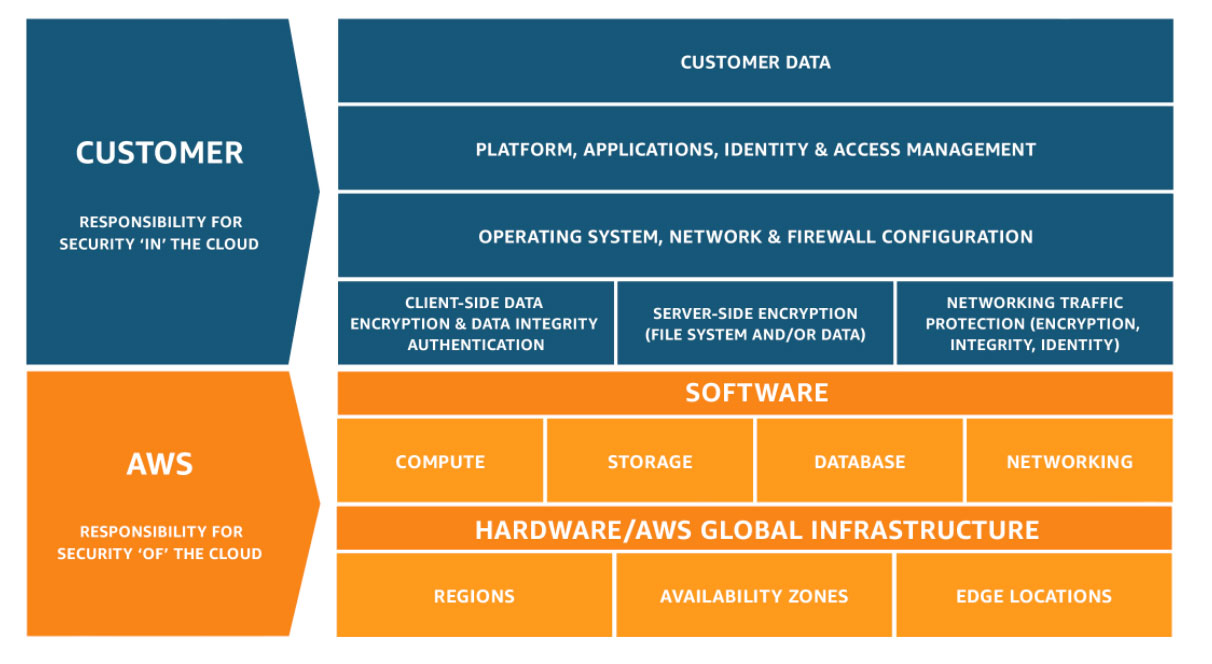

Shared responsibility model — czyli kto za co odpowiada w chmurze AWS?

Shared Responsibility Model & Compliance

Dziś chciałbym opowiedzieć o współodpowiedzialności, która dość często nie jest rozumiana właściwie. No, bo jak to? Dostawca chmurowy przecież “powinien” odpowiadać za wszystko! Otóż — nie do końca.

Wyobraźmy sobie pewną sytuację…

Prowadzimy pojazd, nasze auto posiada wszystkie możliwe testy bezpieczeństwa, maksymalną ilość gwiazdek w testach zderzeniowych Euro NCAP, a mimo wszystko uderzyliśmy w inny pojazd. Ktoś z boku zapyta od razu: jaka była prędkość pojazdu podczas zderzenia, jaka była pogoda i warunki na drodze, co robił kierowca tuż przed zderzeniem, czy zareagował w czas?

Czy za zaistniałą sytuację odpowiada producent auta?

Współodpowiedzialność w chmurze

Dostawca chmurowy daje nam podstawę — odpowiedni budynek, szybkie łącza, niezawodny sprzęt, gwarancję naprawy w przypadku awarii. My jednak odpowiadamy za to, w jaki sposób wykorzystamy to, co od dostawcy chmurowego kupimy.

Podstawowa odpowiedzialność

W AWS możemy na przykład zbudować wirtualną maszynę — usługa Elastic Compute Cloud (EC2). AWS odpowiada za:

- fizyczny sprzęt, na którym działa Twoja wirtualna maszyna,

- oprogramowanie hosta (hypervisor),

- fizyczne bezpieczeństwo datacenter,

- sieć i infrastrukturę globalną.

Ty odpowiadasz za:

- aktualizacje systemu operacyjnego,

- konfigurację zapory (Security Group),

- dane przechowywane na instancji,

- zarządzanie dostępem (IAM).

Odpowiedzialność w różnych modelach

| Model | AWS odpowiada za | Ty odpowiadasz za |

|---|---|---|

| IaaS (EC2) | Sprzęt, hypervisor, sieć fizyczna | OS, aplikacje, dane, sieć wirtualna |

| PaaS (Elastic Beanstalk) | Sprzęt + OS + middleware | Aplikację i dane |

| SaaS (S3, DynamoDB) | Wszystko oprócz danych | Dane i zarządzanie dostępem |

Compliance — zgodność z normami

Często musimy być zgodni z jakimiś normami, przepisami prawa itd. Budujemy sklep internetowy z płatnościami kartą? Musi być zgodny ze standardem PCI DSS. AWS oczywiście posiada certyfikację PCI DSS Level 1 — ale to nie zwalnia Cię z odpowiedzialności za właściwą konfigurację swojego środowiska.

AWS jest zgodny z ogromną liczbą standardów: PCI-DSS, HIPAA/HITECH, FedRAMP, GDPR, FIPS 140-2, NIST 800-171 i wieloma innymi.

Podsumowanie

Bezpieczeństwo chmury ma wiele warstw i stwierdzenie, że “chmura jest bezpieczna” będzie tak samo błędne, jak i poprawne. To, czy nasze rozwiązanie będzie bezpieczne, zależy przede wszystkim od naszej świadomości i tego, czy rozumiemy mechanizm działania współodpowiedzialności.

Dlaczego uważam, że zabezpieczę swoją serwerownię lepiej, niż firma, która utrzymuje się z dostarczania takich rozwiązań, a także buduje je na całym świecie?

Źródła: